Etter at Den internasjonale sjøfartsorganisasjonens nye krav til cybersikkerhet (IMO 2021) trådte i kraft i fjor, er det mange som lurer på hvordan de kan oppfylle kravene. I denne artikkelen går vi gjennom seks trinn du bør se på:

- Maturity assessment

- Identify

- Protect

- Detect

- Respond

- Recover

Når Devoteam etablerer kontor i Bergen, er det lite som er mer naturlig enn å delta på Digital Ship-konferansen i byen!

Devoteams cybersikkerhetsrådgivere Cicilie Hennig-Till og Hanne Wesselsen har begge jobbet tett med shipping-industrien, og har fått spørsmål fra flere om hvordan de kan sørge for å følge IMO 2021 – Den internasjonale sjøfartsorganisasjonens (International Maritime Organization) regelverk for cybersikkerhet.

De gikk derfor på scenen under konferansen for å gi en metodisk gjennomgang av hva som må til for å oppfylle kravene.

OT-sikkerheten henger etter

Ifølge Hennig-Till og Wesselsen er det et ganske stort etterslep på OT-sikkerhet (operativ teknologi) sammenliknet med IT-sikkerhet i de fleste bransjer. Samtidig har OT-systemer frem til nå vært relativt frakoblet fra IT-systemene, men dette er i ferd med å endre seg. De to kobles stadig tettere sammen, og det blir viktigere å ha sikret begge deler.

Med verdenssituasjonen i dag gjelder dette i enda større grad, med usikkerhet og spenning mellom nasjoner, krigen mellom Russland og Ukraina, og stadig økende hybride trusler. For shipping-bransjen og dens samfunnskritiske funksjoner, som for eksempel frakt av gass, gjør dette temaet desto viktigere.

IMO 2021 går gjennom fem sikkerhetsegenskaper man bør kunne dekke for å oppfylle kravene. Hennig-Till og Wesselsen går gjennom hva du bør fokusere på for å dekke disse, men legger også til ett trinn aller først: nemlig en modenhetsanalyse av OT-cybersikkerheten.

1. Maturity assessment (modenhetsanalyse)

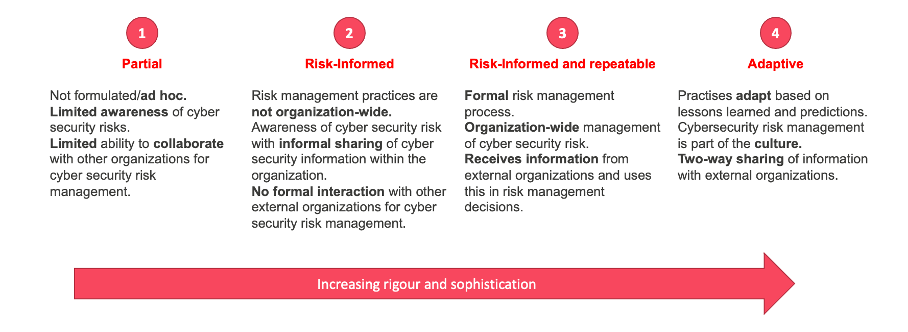

Før man begynner å dykke ned i de fem egenskapene som IMO 2021 fokuserer på, anbefaler Hennig-Till og Wesselsen at det gjennomføres en modenhetsanalyse. Da har dere både en dokumentasjon for dagens tilstand og et utgangspunkt for å måle forbedring over tid.

Det er forskjellige måter å gjøre denne analysen på. Noen foretrekker å bruke C2M2 (Cybersecurity Capability Maturity Model), mens andre foretrekker å bruke en modenhetsskala, som den nedenfor, og vurdere de forskjellige elementene i et annet rammeverk.

2. Identify (identifiser)

Du kan ikke beskytte det du ikke vet du har. Det betyr at du må ha full oversikt over alle verdier og ressurser og vurdere hvor kritiske de er, for å kunne starte risikovurdering og planlegge for beskyttelse.

Deretter bør man klassifisere OT-systemene og danne en prioriteringsliste for cybersikkerheten. Begynn med å identifisere de mest verdifulle og kritiske elementene først. Men husk at en slik klassifisering ikke er en engangsoppgave – den må kontinuerlig oppdateres.

Glem heller ikke å gjennomføre en risikoanalyse av tredjepartsleverandører av kritiske OT-systemer. Har du full oversikt over dem og for eksempel deres nasjonalitet, hvor datasentrene er plassert, og mange av deres ansatte som logger seg på remote?

3. Protect (beskytt)

Også i dette punktet er tredjepartsleverandører og resten av verdikjeden viktig å se på. Selskapet bør ha på plass noen prinsipper for risikohåndtering i verdikjeden. Disse fem punktene er et godt sted å starte:

- Integrer cybersikkerhet i all organisasjonsstyring

- Ha en oppdatert oversikt over kritiske komponenter og leverandører

- Samarbeid tett med nøkkelleverandører

- Inkluder nøkkelleverandører i aktiviteter for å styrke sikkerheten

- Analyser og monitorer hele leverandørforholdet

Et annet viktig aspekt i beskyttelsen er identitets- og tilgangsstyring: Å sørge for at de rette personene har tilgang til de rette systemene til rett tid, og av rett grunn. For robust OT-sikkerhet er PAM (Privileged Access Management) en nøkkelfaktor.

«Privilegert tilgang» brukes for å angi spesiell tilgang eller evner utover en standardbruker. Slike privilegerte tilganger utgjør alltid en ekstra risiko, og verktøy for å styre disse tilgangene på en god måte er avgjørende for å sikre infrastruktur, applikasjoner og data.

Det siste aspektet Hennig-Till og Wesselsen trekker frem i dette punktet, er bevissthet. Det har seg nemlig sånn at 95 % av cybersikkerhetshendelser er forårsaket av menneskelig feil. Så hvordan kan man sørge for at selskapet er bevisste på sikkerhet? Jo – ved å øve!

Å ha regelmessige phishing-tester er noen av de viktigste tingene du kan gjøre for å øke bevisstheten. Ved å bruke tjenester som Knowbe4 eller Hoxhunt, kan du enkelt tilby skreddersydd opplæring. Dere kan også inkludere for eksempel e-læring, quiz eller konkurranser for å lære om god sikkerhetskultur på en morsom måte.

4. Detect (oppdag)

Overvåkning og SOC-tjenester (Security Operations Center) er en nødvendighet i dagens verdenssituasjon. Det er helt avgjørende å kunne overvåke systemene for å fange opp hendelser på et tidlig tidspunkt – og å ha gode varslingsrutiner når hendelser oppstår.

5. Respond (håndter)

Også her peker cybersikkerhetsrådgiverne på viktigheten av å øve. Du vet aldri hva slags hendelse som vil ramme bedriften, men ved å ha en god plan for hendelsesrespons og et etablert responsteam som er drillet i hendelseshåndtering, så er sannsynligheten mye større for at selskapet kan håndtere nesten hva enn som skulle komme.

6. Recover (gjenopprett)

Uansett hvor mye vi gjør for å beskytte oss selv, vil det ikke alltid være nok. Sørg for å ha gode backup-planer og en strategi for gjenoppretting av kritiske systemer – og, igjen, ha regelmessige øvelser.

Hennig-Till og Wesselsen anbefaler dessuten å ha klare mål for gjenopprettingstiden, både for å ha en tid å sikte mot under øving, men også som en indikator på hvor lenge selskapet må kunne klare seg uten de forskjellige systemene.

Selskapet bør dessuten inkludere kritiske leverandører i øvelsene, slik at alle parter kjenner sitt ansvar når noe skjer – for på et eller annet tidspunkt kommer det til å gjøre det.

Og helt til slutt: Sørg for å få alt dokumentert i Cyber Security Management-systemet deres!